オンプレADでのWindows Hello for Business構築ステップ!AD・GPO設定まで解説

ある日、社内の同僚から「Windows Hello for Businessって何?設定がすごく難しそう…」と相談されたのがきっかけでした。

正直、私自身も最初は「生体認証とか、証明書設定とか、きっと面倒だろうな」と思っていました。でも、Windows Server 2025のオンプレAD環境で実際に構築してみたら、思った以上にスムーズ。多少の下準備は必要でしたが、「あ、これなら他の人にも説明できそう」と感じるほど簡単でした。

この記事では、そのときの体験をもとに、初心者でも理解できるようにWindows Hello for Business(以下、WHfB)の導入手順をわかりやすく紹介していきます。専門用語も、できるだけやさしい言葉で説明しますね。

Windows HelloforBusinessとは何か?

ざっくり言うと、「Windows Hello for Business」はパスワードの代わりに顔認証やPINを使う仕組みです。

Microsoftが推進している「パスワードレス認証」の一部で、生体情報(顔・指紋など)やPINでログインできるようになります。

たとえば、スマホで指紋認証や顔認証を使ってロック解除するような感覚で、会社のPCにも安全にログインできるイメージです。しかも、ただ便利なだけでなくセキュリティ面でも非常に強力です。パスワードが漏れるリスクを減らせるので、情報漏洩対策としても有効なんです。

Windows HelloforBusinessにするメリット

実際に導入して一番感じたのは、「社員のログイン時間が圧倒的に短くなった」ことです。

以前は、長いパスワードを毎回入力していたのが、今は顔をカメラに向けるだけ、もしくは4桁のPINを打つだけ。

特にリモートワーク中はこの差が大きいですね。

朝の立ち上げがスムーズで、「パスワード忘れた…」なんてことも激減しました。

もう一つ良かったのは、セキュリティポリシーの統一がしやすくなったこと。

Windows Server 2025ではGPO(グループポリシーオブジェクト)から「Windows Hello for Business」を簡単に有効化できるようになっていて、サーバー管理者側としても設定や配布が非常に楽でした。

具体的な構築手順

ここからは、私が実際に構築した流れを、初心者でもイメージしやすいように説明します。

環境は以下の通りです。

- Windows Server 2025(Active Directoryドメインコントローラー)

- Windows11Pro クライアント

- ドメイン参加済みPC

- グループポリシー管理ツール使用

※ 画像上の赤枠は説明のために付与しています。

※ 画像を選択すると拡大表示できます。

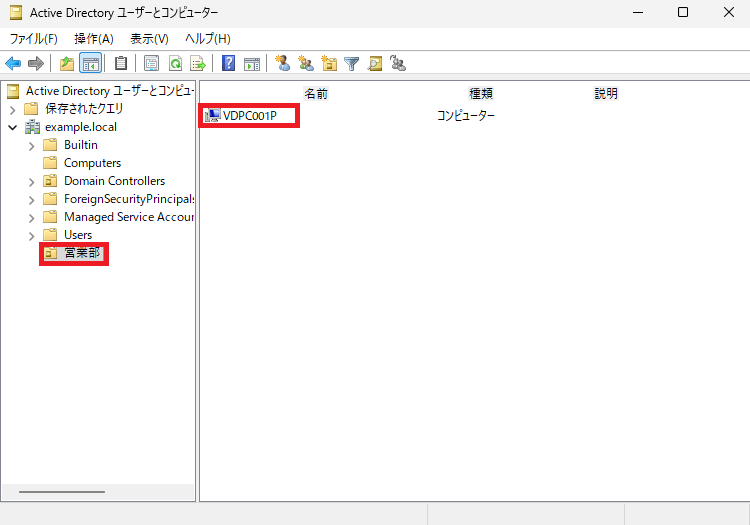

検証シナリオとして、営業部のクライアントPC(VDCP001P)のみにWHfBを設定しPINコードの登録を行います。

STEP1:OUの作成

今回は、営業部のクライアントPCに対して「WHfB」ためのポリシーを設定しますので、事前に「営業部OU」を作成しておきます。

「営業部OU」を作成する方法は、こちらの記事で解説しています。

STEP2:OUへ移動

先程、作成した営業部OU に「営業部のクライアントPC」のコンピューターオブジェクトを移動させます。

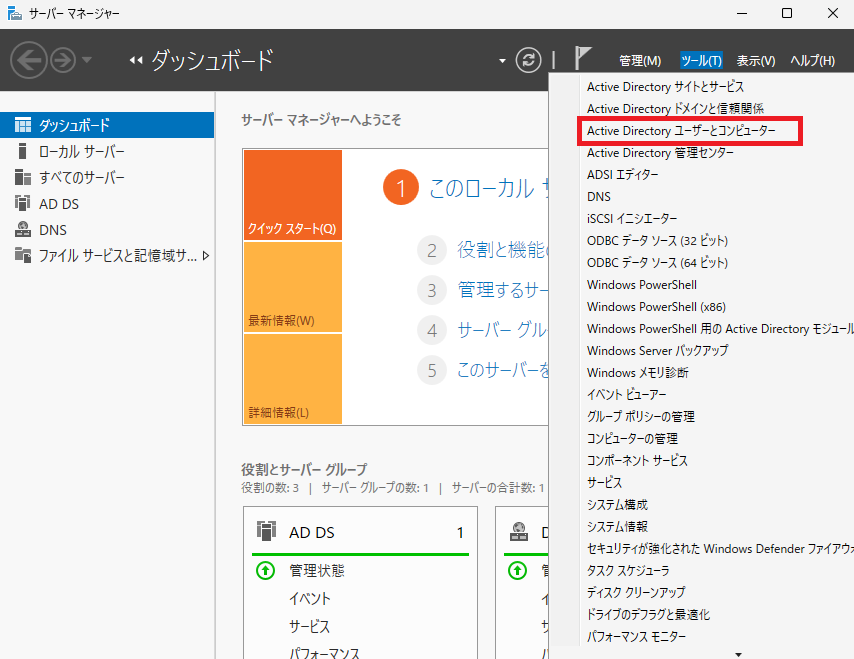

サーバーマネージャーから「ツール」メニューを選択します。

「Active Directory ユーザーとコンピューター」を選択します。

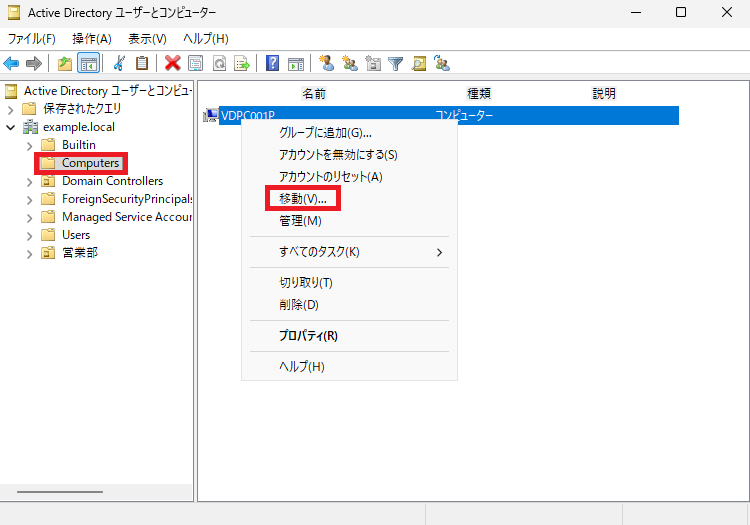

Computers コンテナーを開き、対象となる コンピューターオブジェクトを右クリックして 移動を選択します。

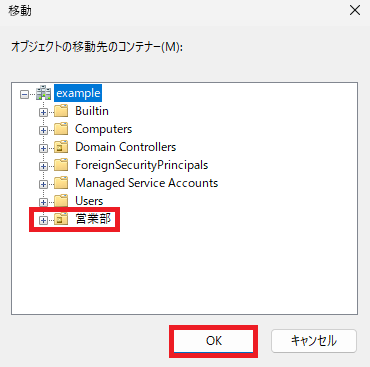

作成済みの移動先OU「営業部OU」 を選び OK を選択します。

「営業部OU」 に対して GPO を適用することで、「営業部OU」 に配置したコンピューターに対して、“WHfB” を有効化させることができます。

STEP3:グループポリシー(GPO)の設定

新しいポリシーを作成して、該当するOU(組織単位)にリンクします。

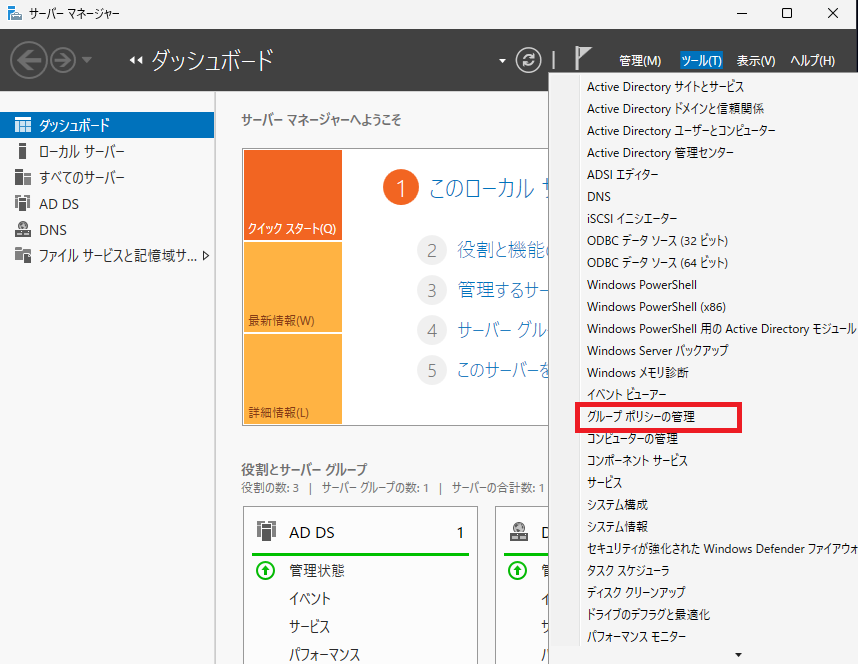

① グループポリシー管理ツールを開く

管理ツールから「グループポリシー管理」を開きます。

サーバーマネージャーから「ツール」メニューを選択します。

「グループポリシー管理」を選択します。

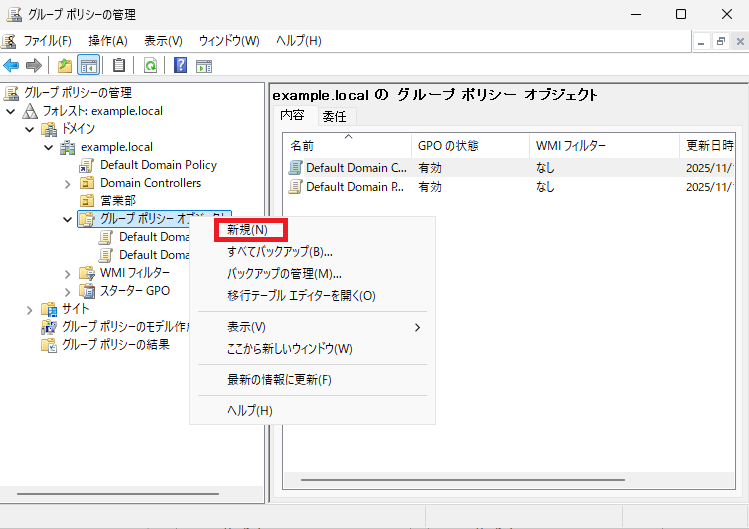

② グループポリシーを作成

「新規作成」を選択して、ポリシーを作成します。これを「WHfBポリシー」とでも名付けておくと分かりやすいですね。

「グループポリシーオブジェクト」を右マウスボタンで操作し、「新規」を選択します。

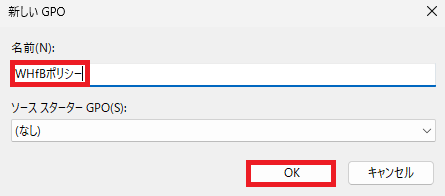

新しいGPOに名前を付け、「OK」ボタンを選択します。例:「WHfBポリシー」

③ ポリシーの設定を変更

ポリシーを開いたら、「Windows Hello for Business」を設定します。

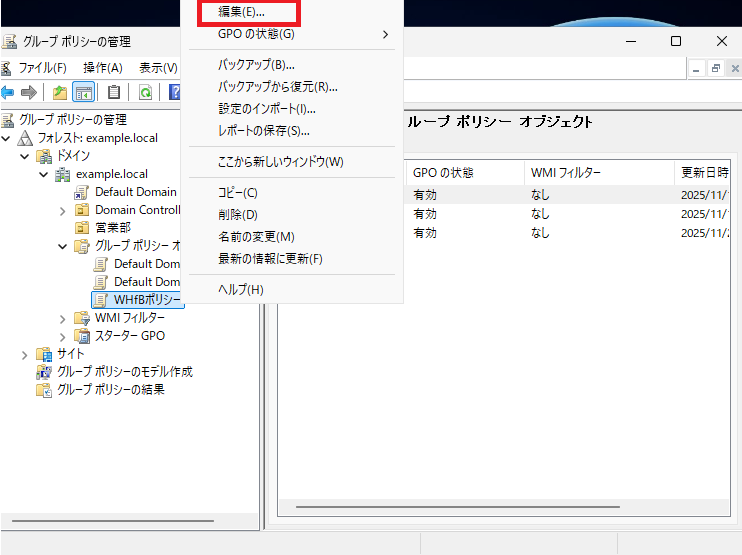

作成した「WHfBポリシー」を右マウスボタンで操作し、「編集」を選択します。

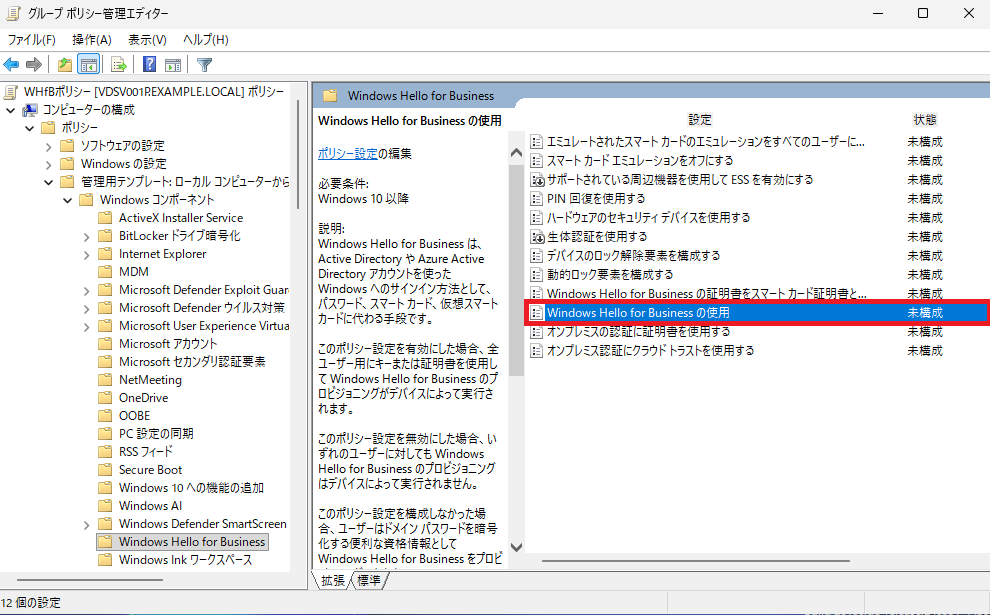

「コンピューターの構成」>「ポリシー」>「管理用テンプレート」>「Windows コンポーネント」>「Windows Hello for Business」を展開し、「Windows Hello for Business の使用」をダブルクリックします。

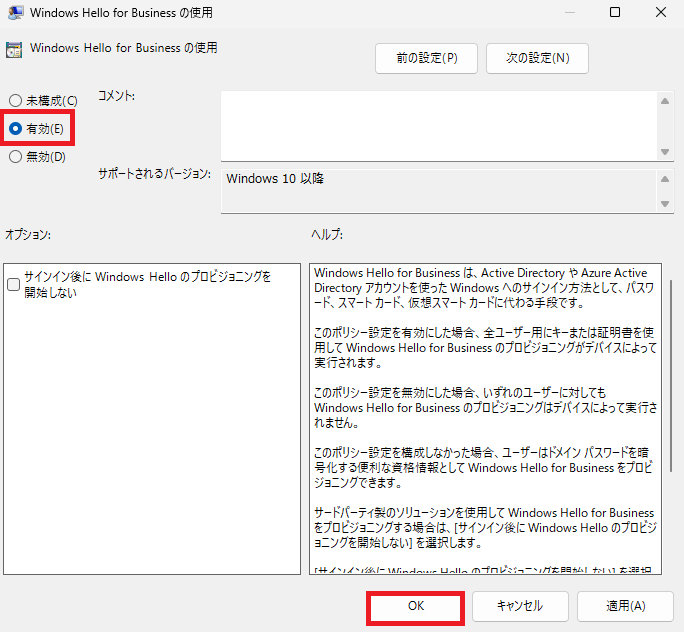

「有効」にチェックし、「OK」ボタンを選択します。

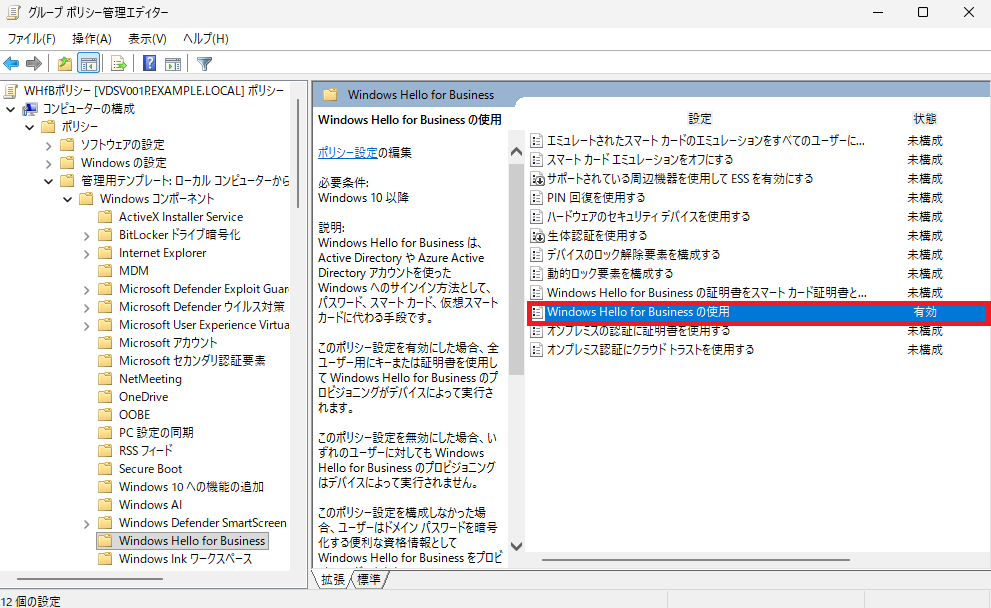

「Windows Hello for Business の使用」が有効化になってることを確認します。

④ ポリシーを適用

設定したポリシーを、対象となるクライアントPCやユーザーグループに適用するだけ。これで準備完了です。

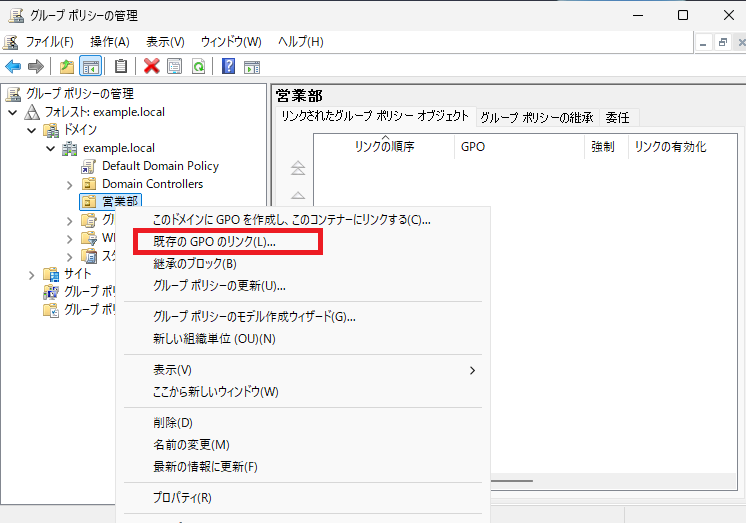

「営業部OU」を右マウスボタンで操作し、「既存のGPOのリンク」を選択します。

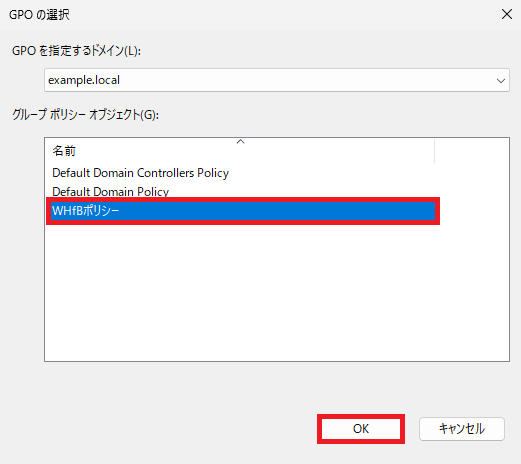

リストから作成した「WHfBポリシー」を選択し、「OK」ボタンを選択します。

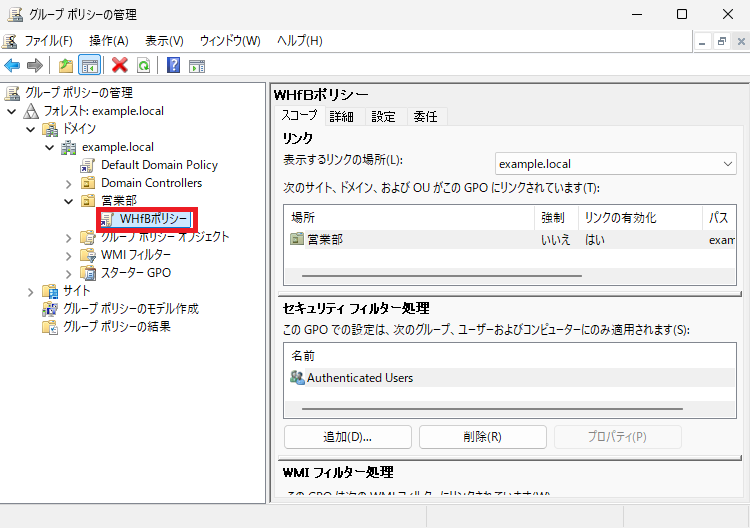

「営業部OU」にGPOがリンクされます。

STEP4:ポリシーの適用確認

ポリシーが正しく適用されているかを確認するため、対象のクライアントPCで動作確認を行います。

グループポリシーは、上記の手順で有効化されますが、クライアントPCへ反映されるまで時間が掛かります。強制的に設定を反映したい場合は、クライアントPC側で「gpupdate /force」を実行してください。

クライアントPCで「gpupdate /force」を実行して、ポリシーを即時反映します。

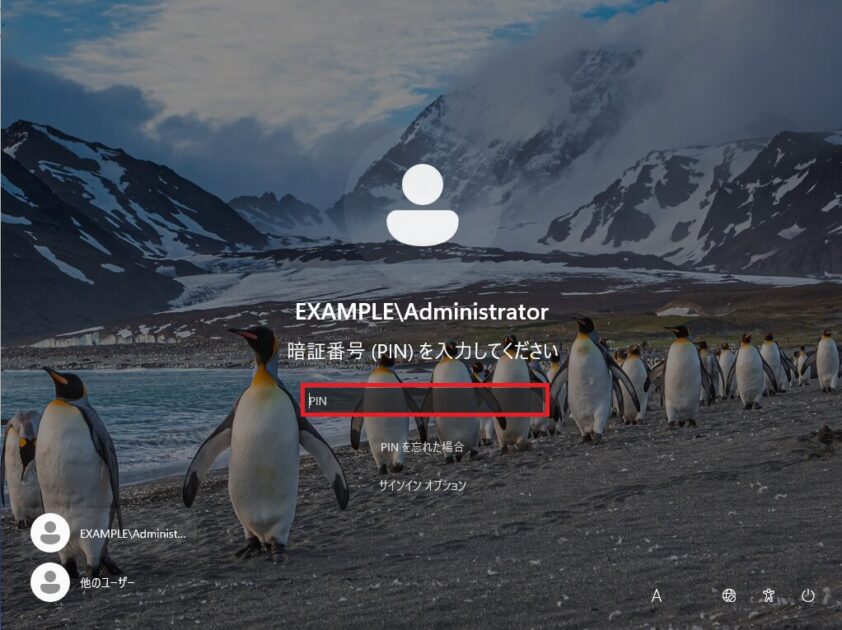

再起動後、PINの登録や顔認証設定を行います。→ ここでは、PINコードの設定を行います。

PINコードの設定は、こちらの記事で解説しています。

初回は少し時間がかかりますが、2回目以降は一瞬でログインできます。

トラブルシューティング(Q&A形式)

- 設定を有効にしたのに、クライアントでHelloが有効化されない。

-

一度「gpresult /h report.html」でポリシーが正しく適用されているか確認してみてください。また、Windows Server 2025のADスキーマが古い場合は更新が必要なこともあります。

- PIN登録時に「このデバイスは組織によって管理されています」と表示されて進めない。

-

Azure ADまたはハイブリッド構成を使っている場合、条件付きアクセスの設定が影響していることがあります。一度ローカルポリシーを確認するのがポイントです。

- 顔認証が設定できない。

-

カメラのドライバーが古い場合や、プライバシー設定でカメラアクセスがブロックされている可能性があります。「設定 → プライバシーとセキュリティ → カメラ」からアクセスを許可しましょう

実際に使ってみた感想

使ってみてまず驚いたのは、「思っていたよりも設定が簡単」ということ。Active DirectoryとGPOの基本がわかっていれば、証明書サーバーを立てなくてもすぐに構築できました。

実際、最初は「証明書とか難しそう」と身構えていたのですが、キー信頼モデルならウィザード通りに進めるだけ。同僚も「これなら自分でもできそう」と言っていたほどです。

良かった点としては、

- パスワード忘れの問い合わせが激減した

- ログインが速くなり、朝のストレスが減った

- 管理者側もセキュリティを一元的に管理できる

一方で気になったのは、顔認証用カメラが標準でついていないPCだと少し不便という点。PINでも十分便利ですが、完全なパスワードレス体験をするにはハードウェアの準備も考えたほうがよさそうです。

まとめ

オンプレADでのWindows Hello for Business構築ステップ!AD・GPO設定まで解説について紹介させて頂きました。

Windows Hello for Businessを導入して感じたのは、「セキュリティ強化」と「ユーザーの利便性」を両立できる数少ない仕組みだということです。

設定は思ったよりシンプルで、Windows Server 2025とActive Directoryがあれば、中小企業でもすぐに始められます。

もし「設定が難しそう」と感じている方がいれば、私のように一度試してみてください。きっと、「なんだ、意外と簡単だった」と思うはずです。

そして一度使い始めると、もうパスワード入力には戻れなくなります。これからの時代、パスワードレスは確実に標準になるでしょう。その第一歩として、「Windows Hello for Business」を導入する価値は十分にあります。

コメント