Active Directory監査を強化!AD DS監査設定とセキュリティログの見方

「Active Directoryの監査?なんか難しそうだな…」正直、最初にそう思っていました。会社のセキュリティ強化の一環で、AD(Active Directory)の監査設定を見直すことになり、私が担当に。とはいえ、サーバー管理初心者だった頃なので、少しビビってました。

でも実際にやってみたら、「あれ?意外とシンプルかも…」というのが正直な感想。設定もGUI中心でわかりやすく、調べながら1日でだいたい把握できました。

この記事では、私が実際に試したAD DS(Active Directory Domain Services)の監査設定や、セキュリティログの見方を初心者にもわかりやすく、会話調で紹介していきます。

「やらなきゃ…でも難しそう」と感じてる方にこそ読んでほしいです!

Active Directory監査とは?

まず、「監査」ってそもそも何?って話からですが、簡単にいうと「誰がいつ何をしたのかを記録しておくこと」です。

Active Directoryの場合は、たとえば以下のような操作をログとして残せます。

- 誰がユーザーアカウントを作成・削除したか

- 誰がユーザーオブジェクトを変更したか

- グループメンバーを追加・削除したか

- 誰かが失敗したログオンを繰り返していないか

この監査が有効になっていれば、不正アクセスの兆候を早く見つけたり、万が一のときに「何が起きたのか」を正確にたどることができます。セキュリティの土台、といっても過言じゃないですね。

AD DS監査設定のメリット

私が実際に設定してみて感じた一番のメリットは、「管理者としての安心感」です。

それまでは、アカウントが突然ロックされたとか、アクセス権が変わっていたとか、そういうトラブルが起きても「誰がやったのか」が分からず、推測で対応するしかありませんでした。

でも監査を有効にしてからは、セキュリティログをチェックすればその操作履歴が丸わかり。ユーザーの操作も、同僚の管理者がうっかりやってしまったことも、全部証拠として残ります。

特に便利だったのが、誰かが重要なグループ(たとえばDomain Admins)に勝手に追加されたログがあったとき。その場で気づけて、すぐ対応できたのは大きかったです。

具体的な設定手順

では、実際に監査を設定する手順を見ていきましょう。ここではWindows Server 2025を例にしていますが、基本は他のバージョンでも同じです。

※ 画像上の赤枠は説明のために付与しています。

※ 画像を選択すると拡大表示できます。

検証シナリオとして、営業部OUの「ユーザーオブジェクト(例:ユーザーの表示名を変更)」 を例にとって、AD DS監査設定から実際にイベントログで確認するところまでの具体的な手順を、実務での流れに沿ってわかりやすく解説します。

① 監査ポリシーを有効にする

まずは、ADでの操作がログに記録されるよう、グループポリシーで監査を有効化します。

サーバーマネージャーから「ツール」メニューを選択します。

「グループポリシー管理」を選択します。

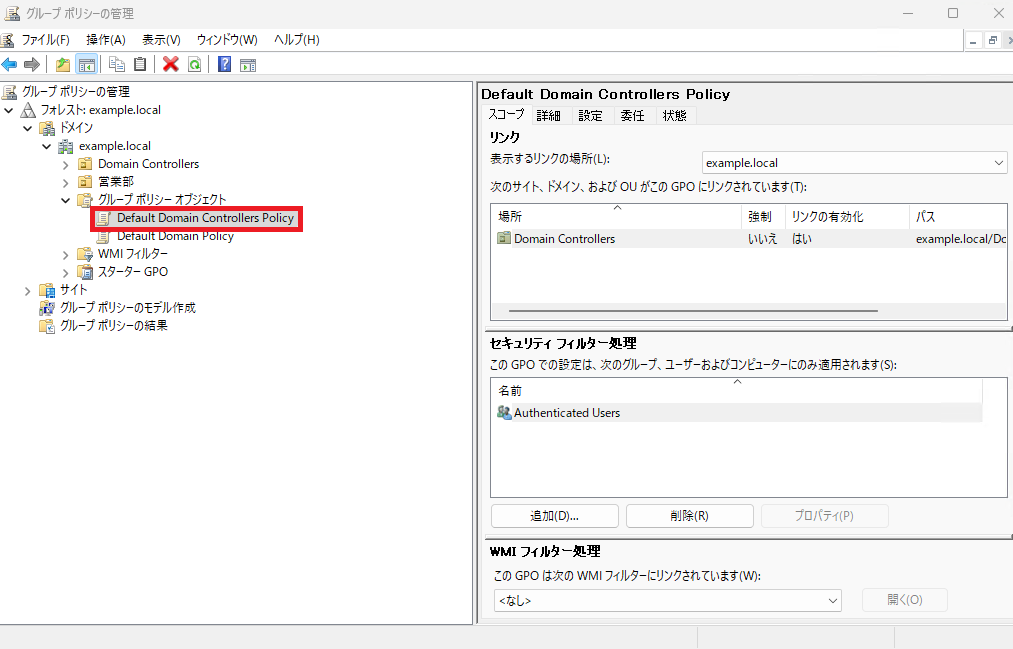

「フォレスト」→「ドメイン」→「グループポリシーオブジェクト」→ 「Default Domain Controllers Policy」を選択します。

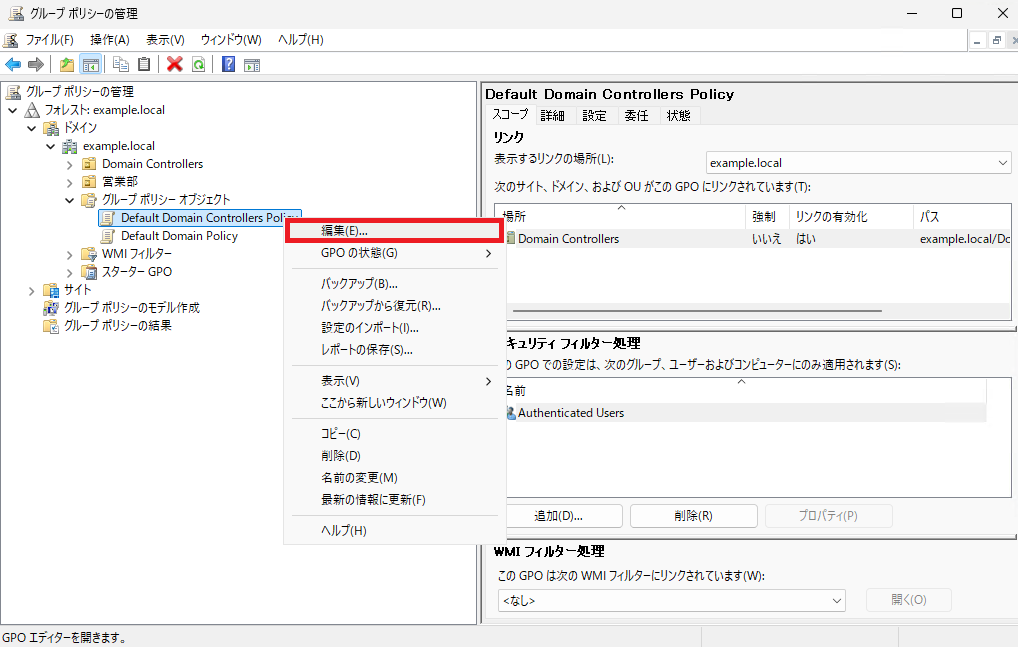

「Default Domain Controllers Policy」を右マウスボタンで操作し、「編集」を選択します。

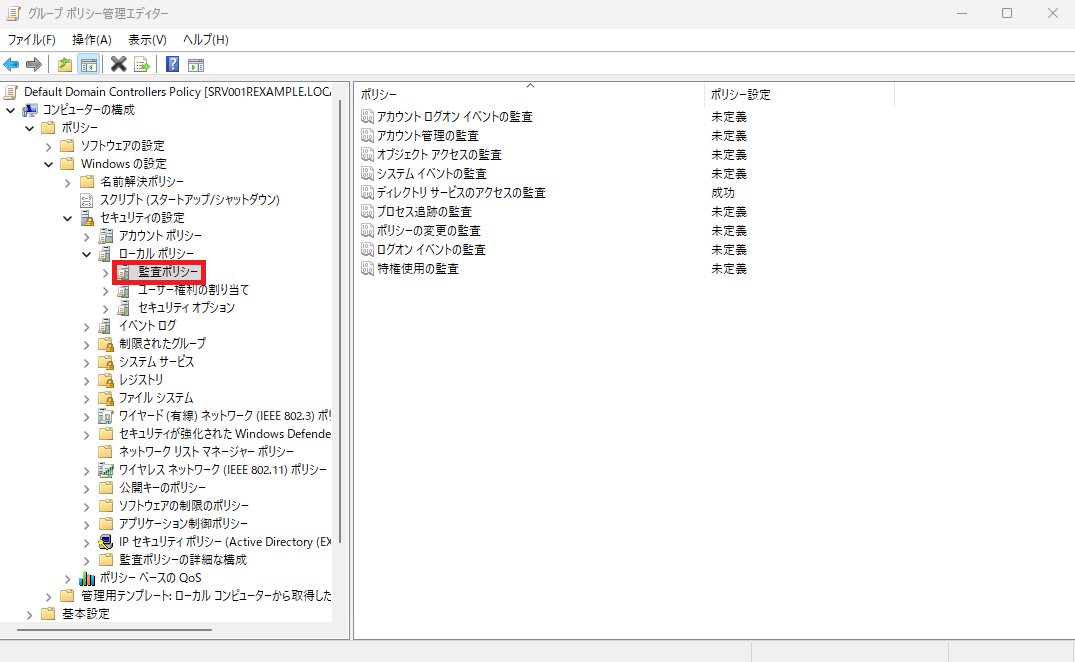

「コンピューターの構成」> 「ポリシー」 > 「Windows の設定」 > 「セキュリティの設定」 > 「ローカル ポリシー」 > 「監査ポリシー」を選択します。

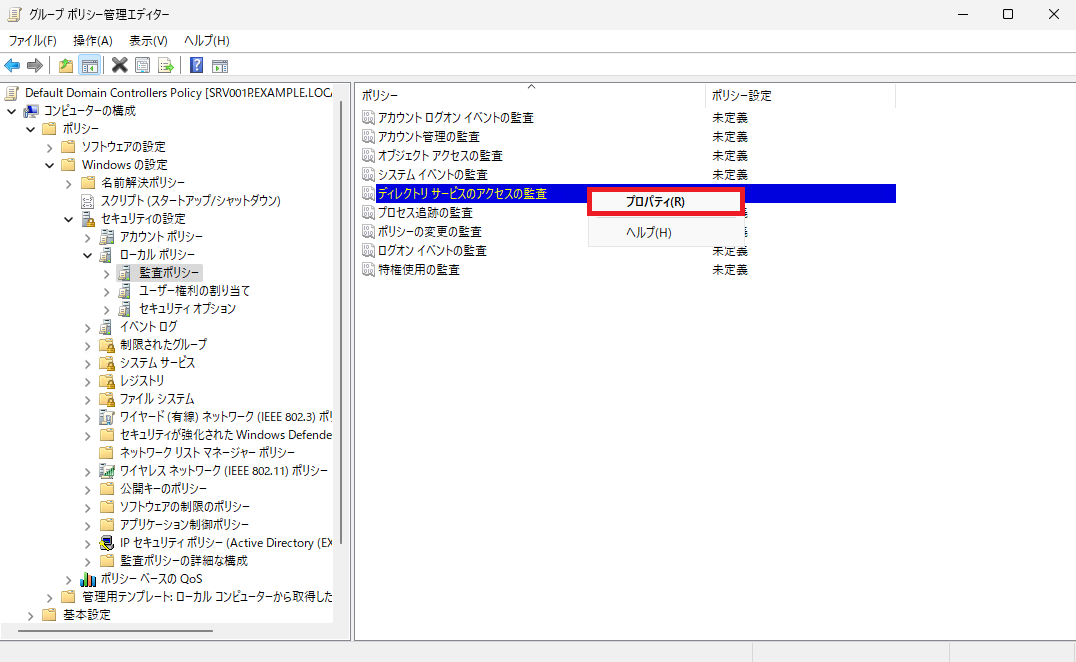

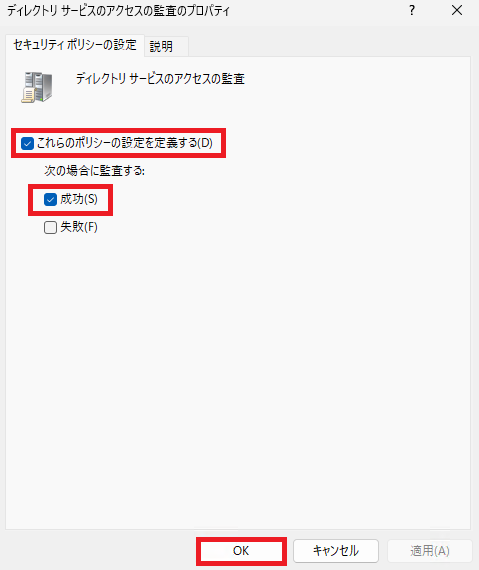

「ディレクトリサービスのアクセスの監査」を右マウスボタンで操作し、「プロパティ」を選択します。

「セキュリティポリシーの設定」タブで、「これらのポリシーの設定を定義する」チェックボックスをオン、「成功」チェックボックスをオンにし「OK」ボンタンを選択します。

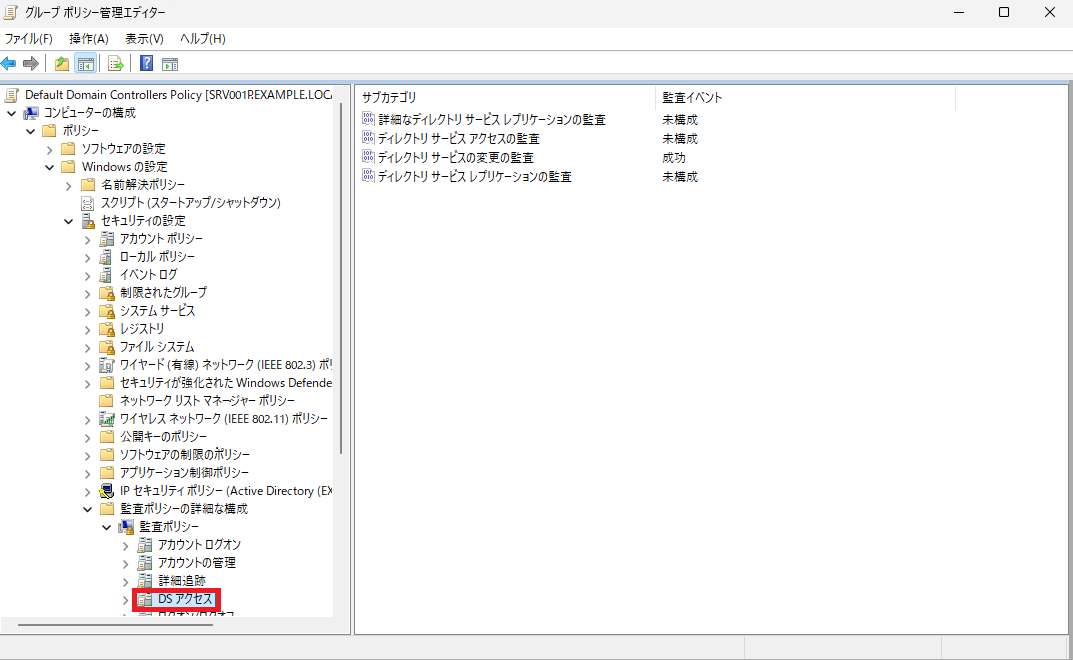

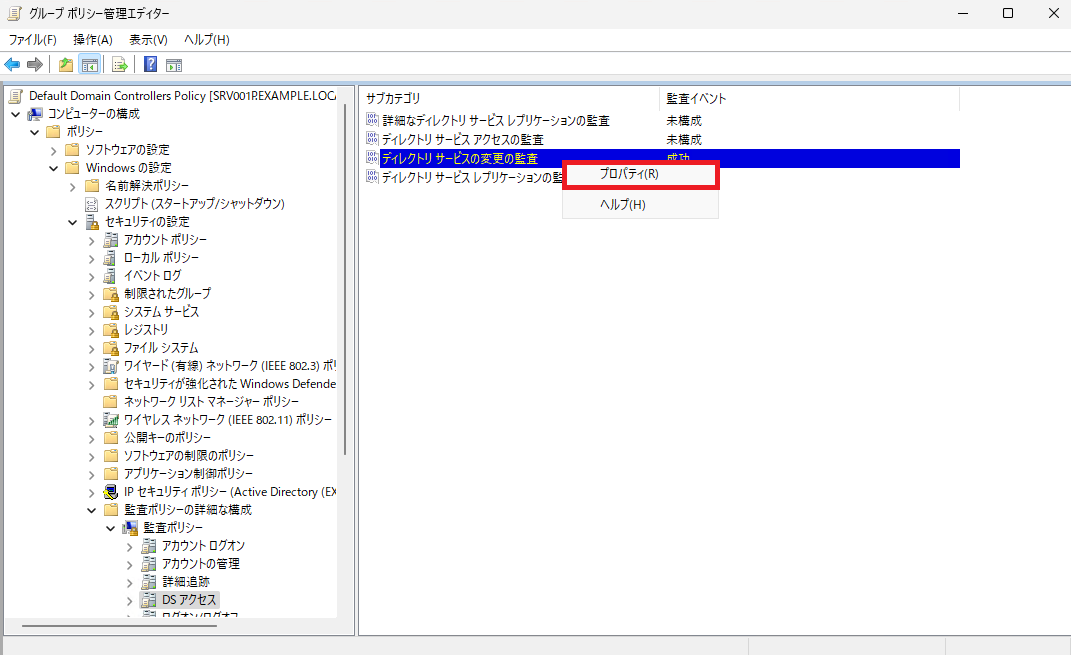

「コンピューターの構成」> 「ポリシー」 > 「Windows の設定」 > 「セキュリティの設定」 > 「監査ポリシーの詳細な設定」 > 「監査ポリシー」 > 「DSアクセス」を選択します。

「ディレクトリサービスの変更の監査」を右マウスボタンで操作し、「プロパティ」を選択します。

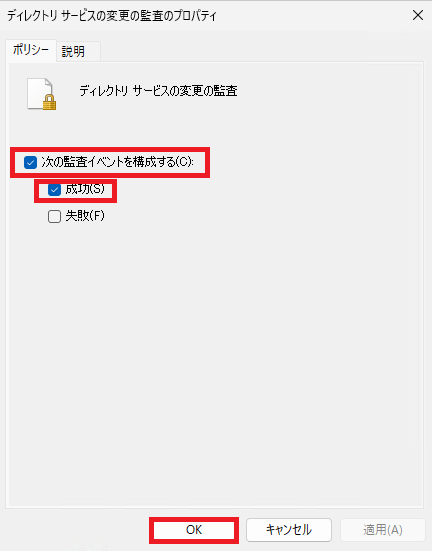

「次の監査イベントを構成する」チェックボックスをオン、「成功」チェックボックスをオンにし「OK」ボンタンを選択します。

② 監査設定を追加する

次に、実際に監査したいOUやユーザーオブジェクトに対して、「この操作を監査対象にするよ」という明示的な指定を行います。

サーバーマネージャーから「ツール」メニューを選択します。

「ActiveDirectory管理センター」を選択します。

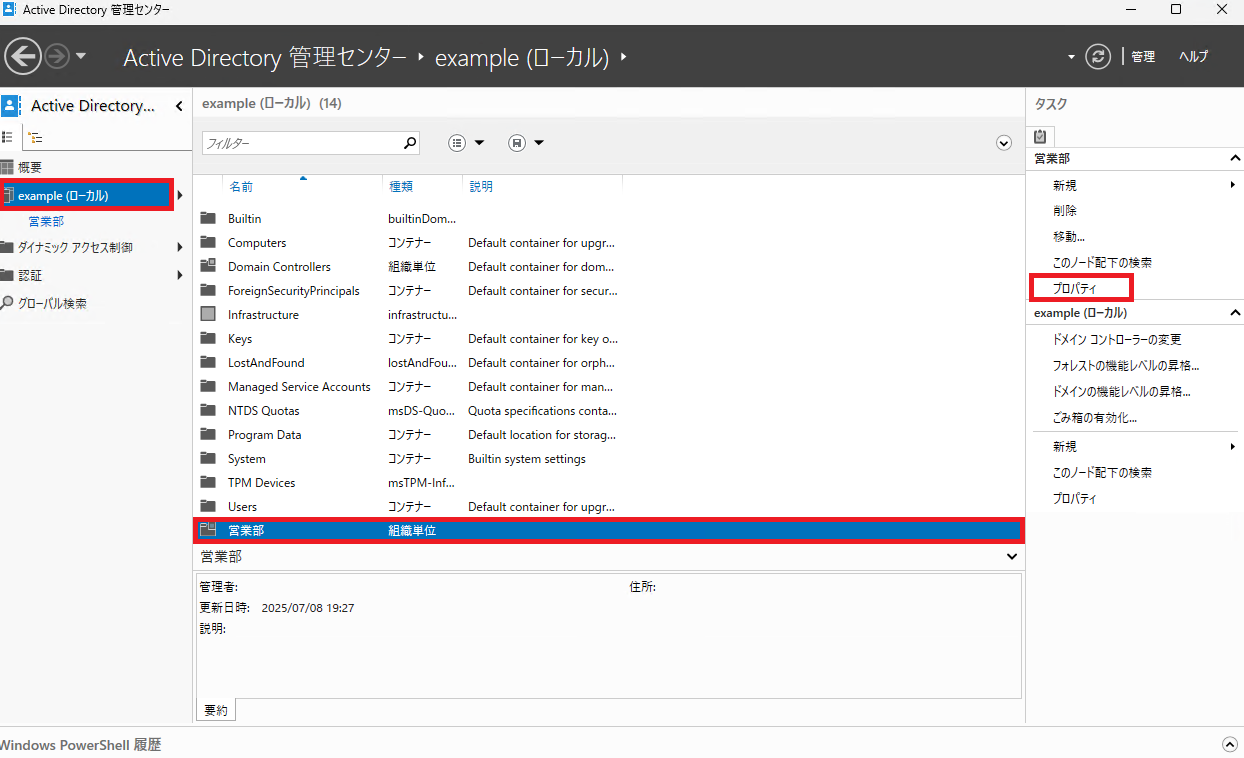

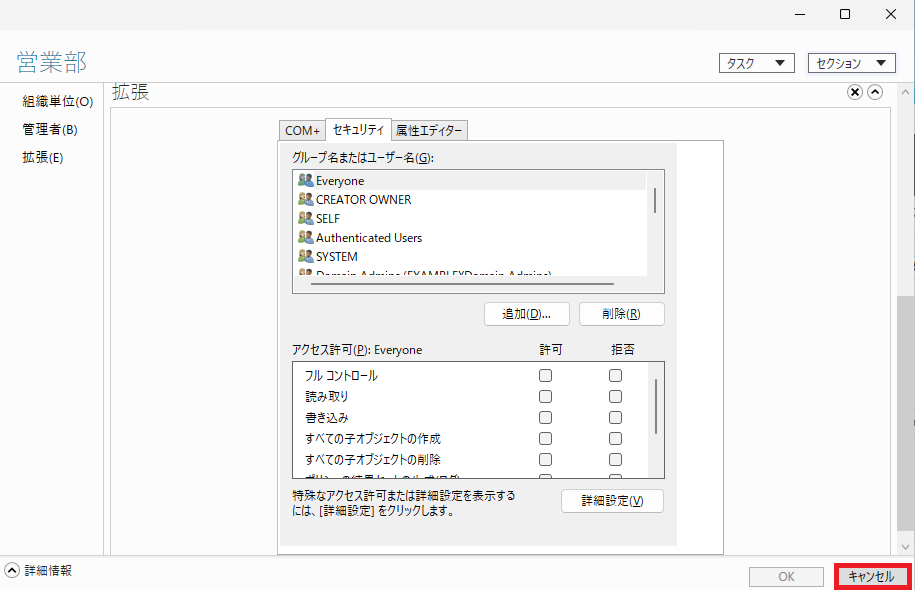

変更を追跡したい組織単位(OU)を選択し、タスクウィンドウで「プロパティ」を選択します。ここでは、営業部OUを選択します。

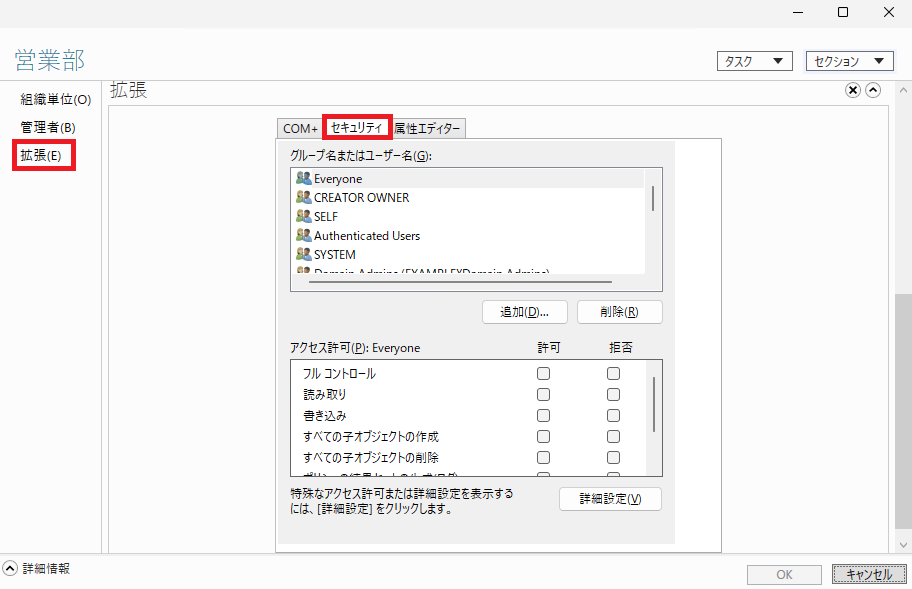

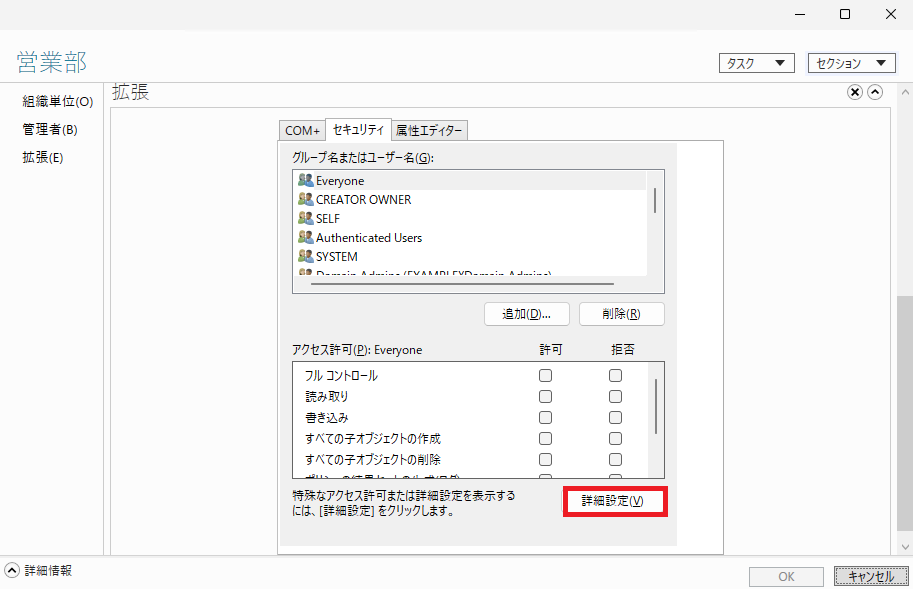

「拡張」を選択し、「セキュリティ」タブを選択します。

「詳細設定」ボタンを選択します。

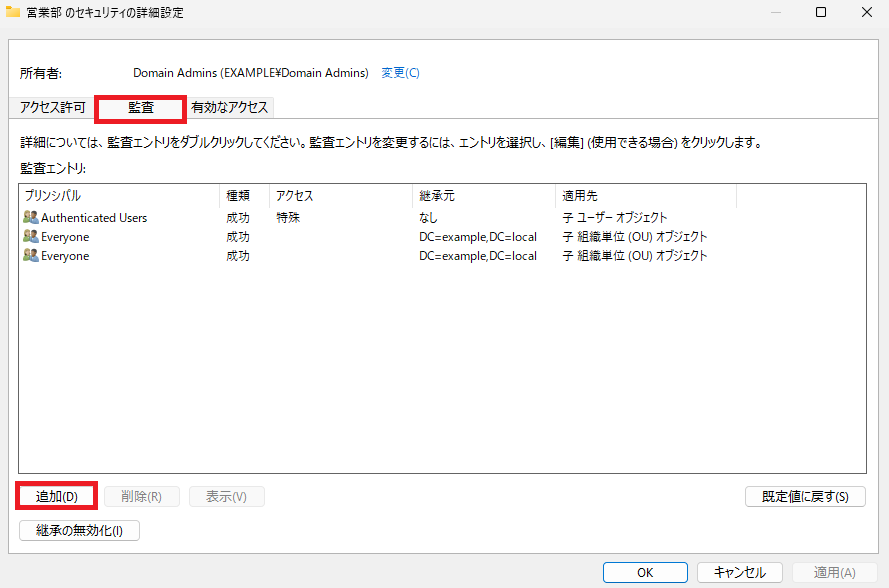

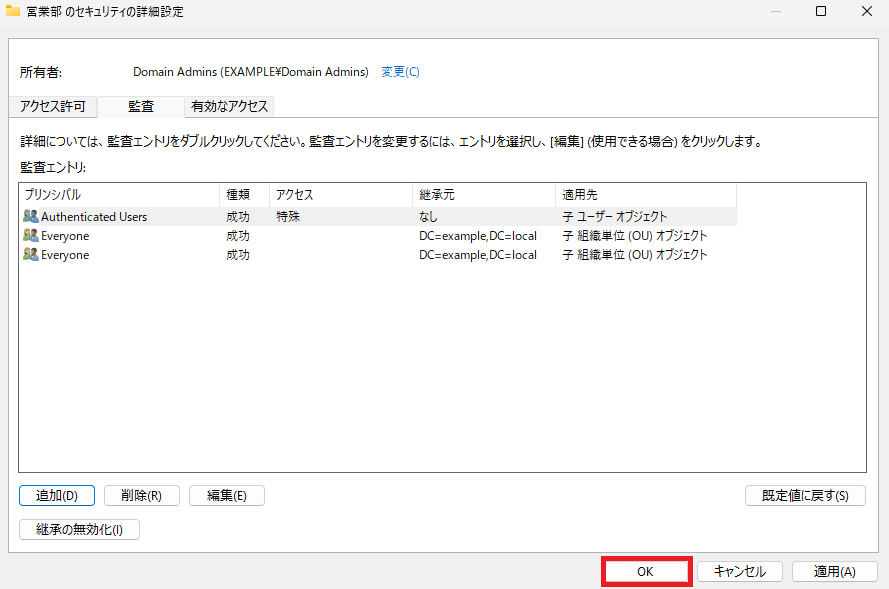

「監査」タブを選択し、「追加」ボタンを選択します。

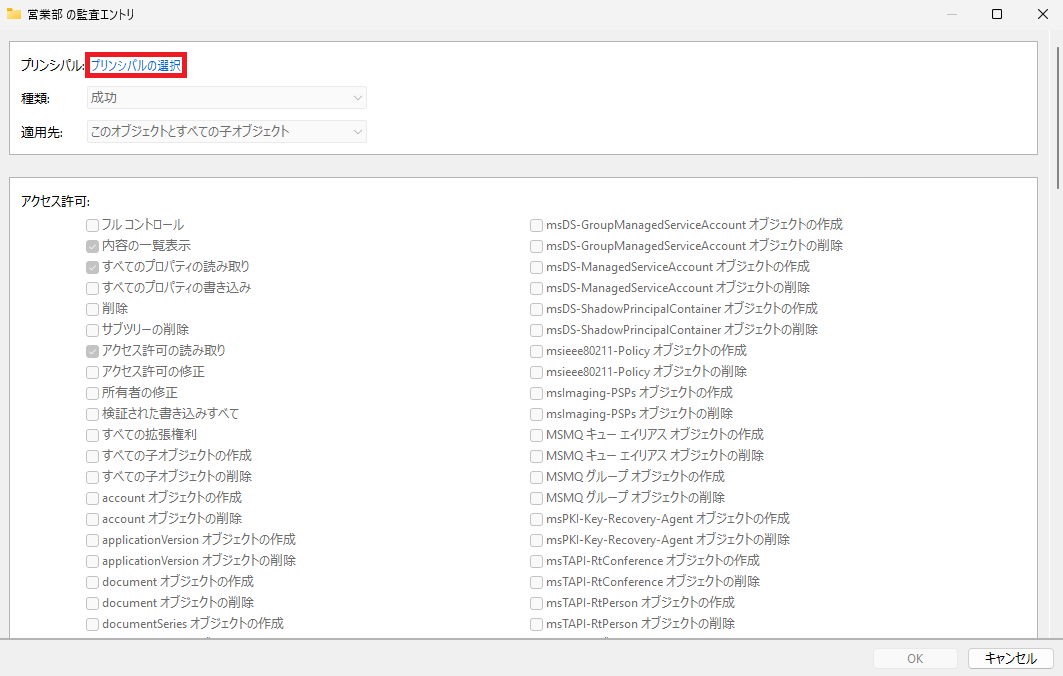

「プリンシバルの選択」を選択します。

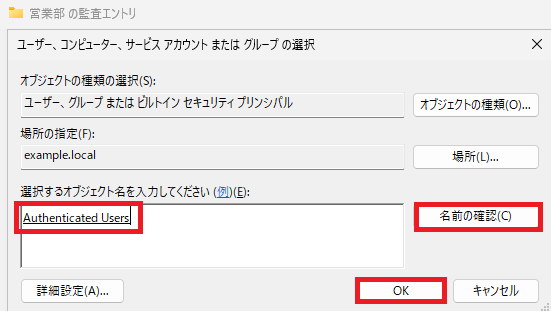

「選択するオブジェクト名を入力してください」ボックスに、「Authenticated Users」を入力し、「名前の確認」を選択後、「OK」ボタンを選択します。

ドメインまたはローカルで「正しくユーザー認証を受けたユーザー全員」を指します。つまり、「ユーザー名とパスワードでログオンしたすべてのユーザー」がこのグループに含まれます。

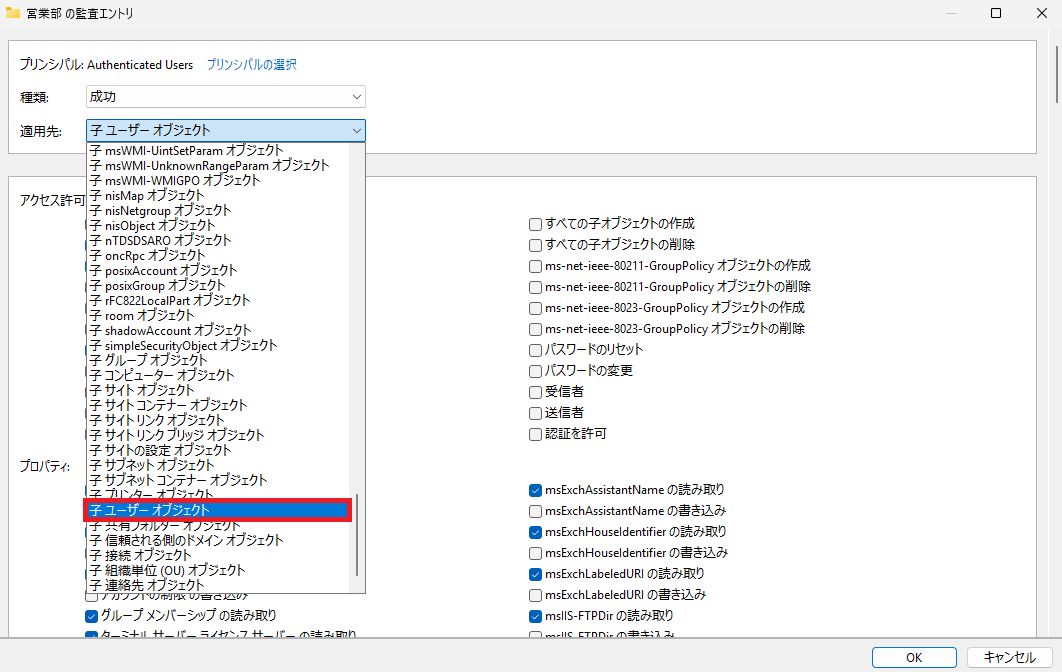

「子ユーザーオブジェクト」を選択します。

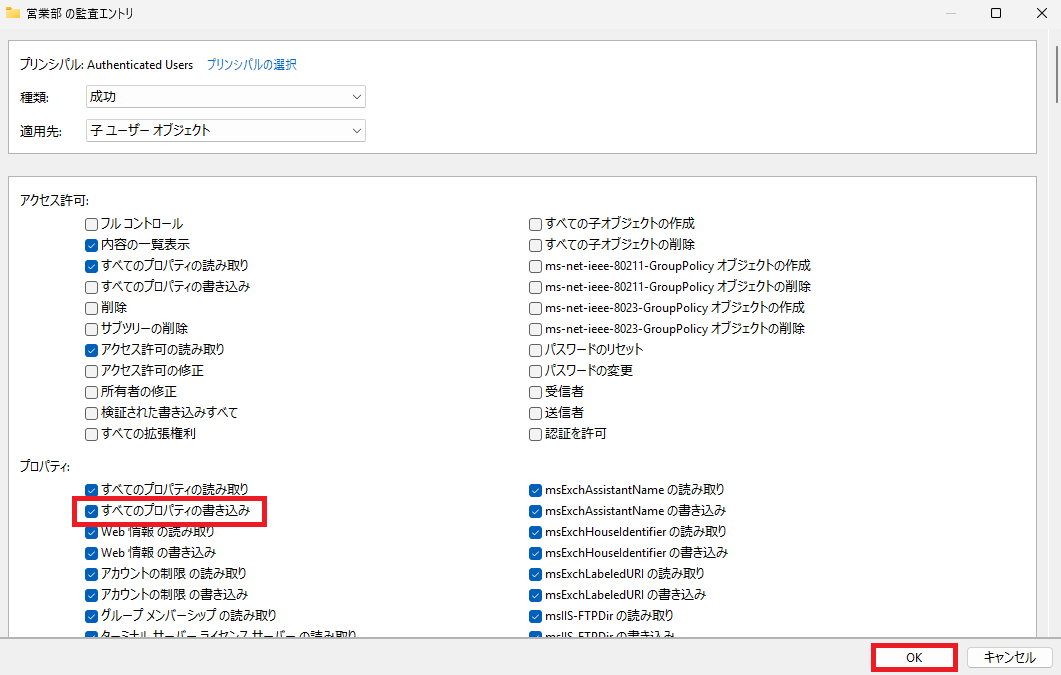

「プロパティー」セクションで、「すべてのプロパティの書き込み」チェックボックスをオンにし、「OK」ボタンを選択します。

セキュリティーの詳細設定ウィンドウで「OK」ボタンを選択します。

オブジェクトのプロパティウィンドウで、「キャンセル」ボタンを選択します。

③ GPOの更新を適用

設定したら、クライアントまたはサーバー上で以下のコマンドを実行して反映させます。

gpupdate /force

これだけで、監査が有効になります!

④ 変更を確認する方法

ユーザーの「表示名(Display Name)」を変更してセキュリティログを確認します。

サーバーマネージャーから「ツール」メニューを選択します。

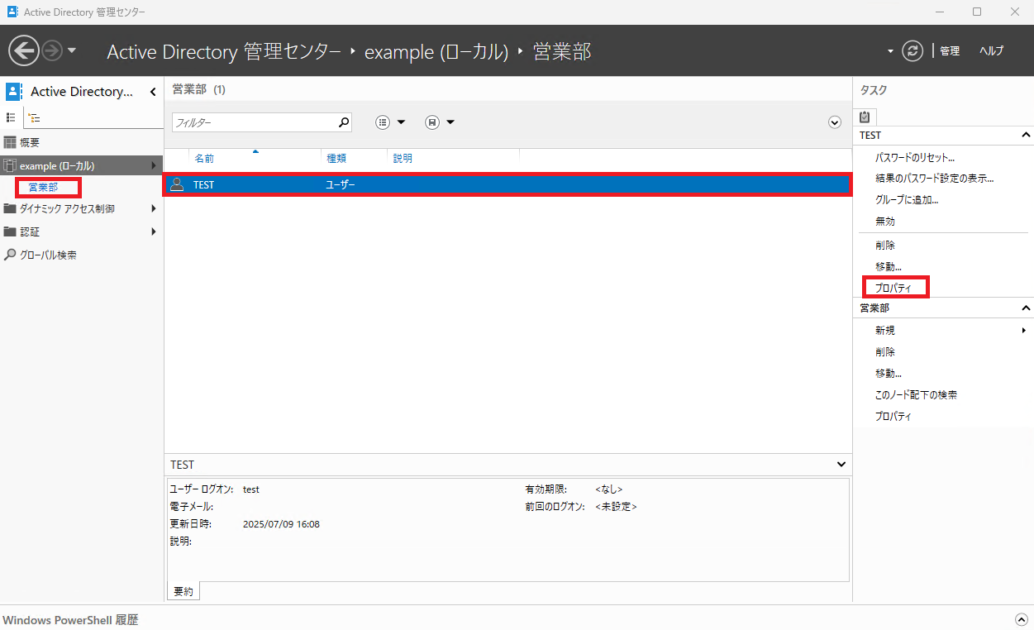

「ActiveDirectory管理センター」を選択します。

営業部OUを選択し、対象ユーザー(TEST)を選択し、タスクウィンドウで「プロパティ」を選択します。

表示名(例:「TEST」→「TEST2」など)に変更して「OK」ボタンを選択し、保存します。

この操作が正常に記録されているか、以下の手順で確認します。

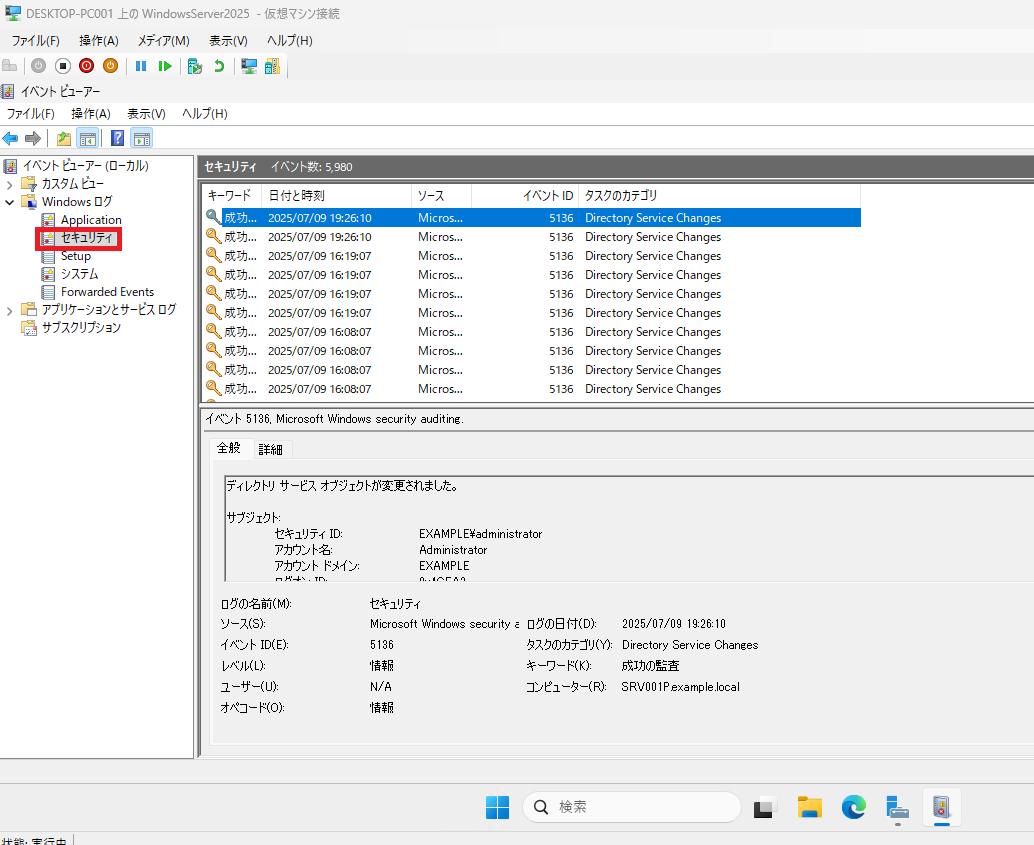

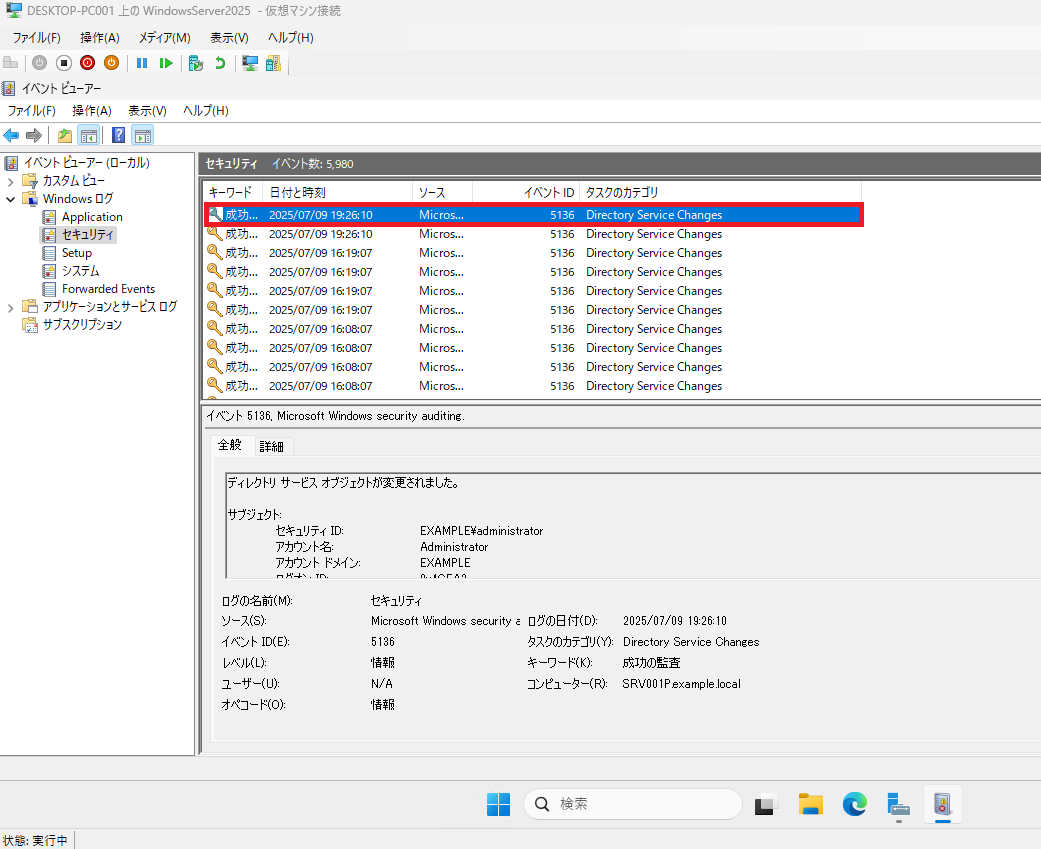

⑤ イベントビューアでログの確認

イベントビューアでセキュリティログの確認

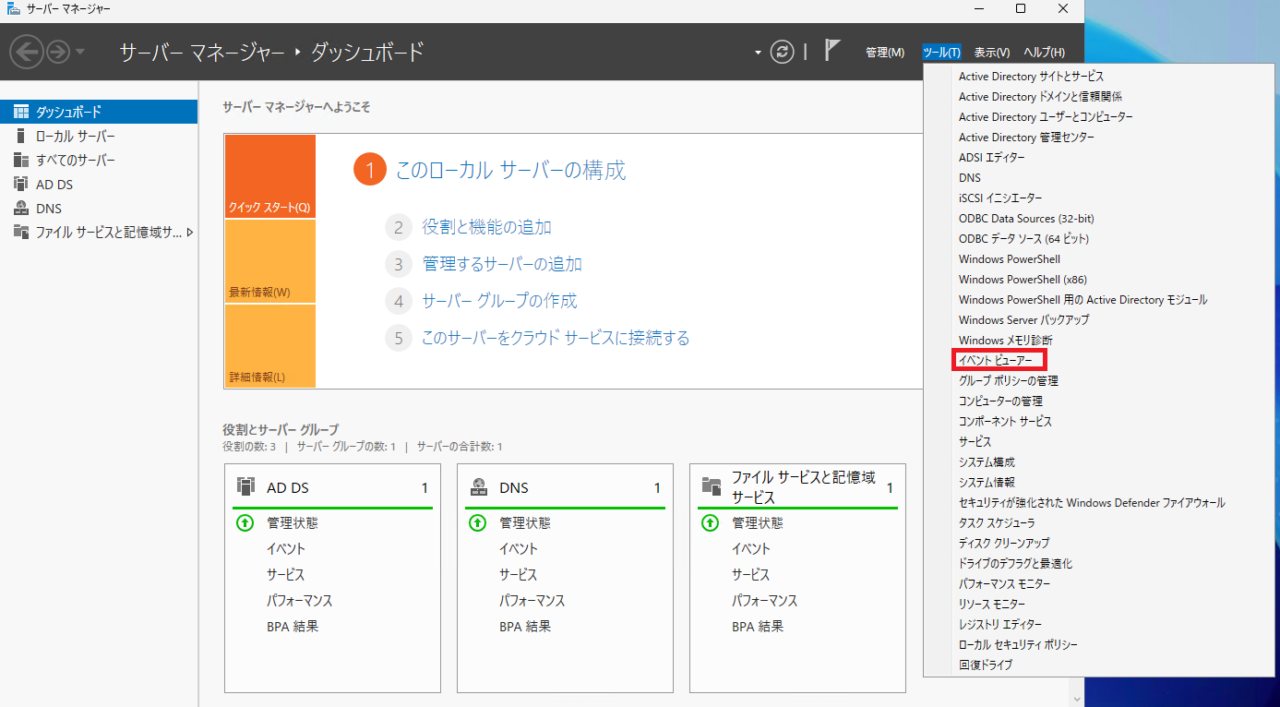

サーバーマネージャーから「ツール」メニューを選択します。

「イベントビューアー」を選択します。

「Windowsログ」→「セキュリティログ」を選択します。

オブジェクトの変更を示すイベント(イベントID:5136)を左ボタンで2回操作します。

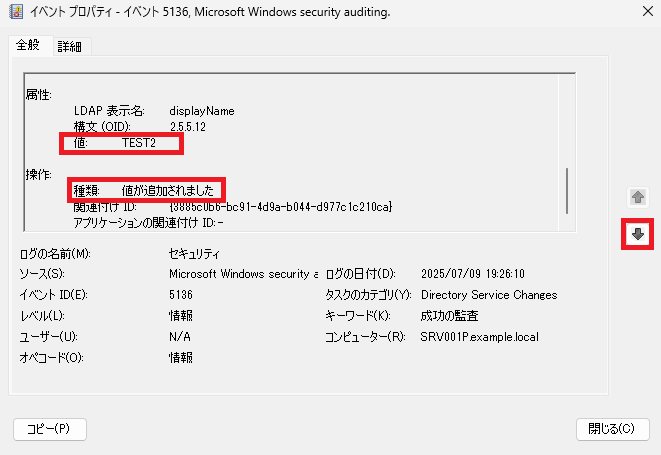

「全般」タブで、「属性」セクションの「値」で変更後の値が確認できます。(TEST2)また、右側にある、下向き矢印を選択すると変更前の値が確認できます。(TEST)

「操作」セクションの「種類」が、「値が追加されました」の場合は変更後の値です。

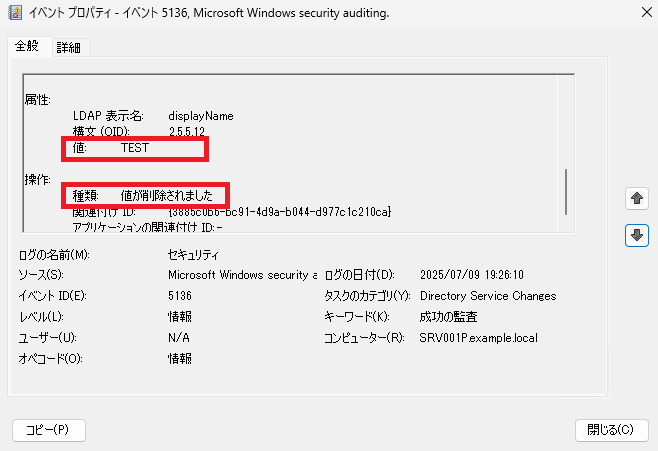

変更前の値が確認できます。(TEST)

「操作」セクションの「種類」が、「値が削除されました」の場合は変更前の値です。

トラブルシューティング(Q&A形式)

- ログが見つからない/記録されないのはなぜ?

-

監査設定はしていても、実際の「監査対象」が指定されていない場合があります。たとえば、ファイルアクセスの監査は、対象のフォルダで「監査の対象にする」設定をしないと記録されません。

- ログが多すぎて何が重要かわからない…

-

私も最初は圧倒されました(笑)。「イベントID」で絞り込みましょう。たとえば「4720」は新しいユーザーが作成された、「4728」はグループにユーザーが追加された、など。「Event Viewer(イベントビューア)」で「セキュリティログ」を見て、フィルターを活用するのがコツです。

- 監査ログがすぐいっぱいになる…

-

デフォルトのログサイズは小さいことが多いです。[イベントビューア]で「セキュリティログのプロパティ」から最大サイズを増やしましょう。10MB → 100MB にするだけでも全然違います。

実際に使ってみた感想

良かった点

- 操作履歴が残る安心感が何より大きいです。誰かがミスしても追えるし、故意の改ざんも発見しやすい。

- 設定も「見た目でわかるGUI」中心で、コマンドに不慣れでも進められました。

- ログの絞り込みや検索機能も意外と使いやすい。

気になった点

- ログの量が多いので、何を見ればいいのか迷いやすい。

- 「セキュリティログ」はサーバーごとに分かれるので、複数台の管理が面倒になる可能性も。

- 長期保存したいなら、SIEM製品などとの連携が必要。そこは少しハードル高め。

まとめ

Active Directory監査を強化!AD DS監査設定とセキュリティログの見方について紹介させて頂きました。

Active Directoryの監査設定は、「難しそう」に見えるけど、実はやってみると意外とシンプル。

しかも、やるだけでセキュリティ対策のレベルが一段上がる実感があります。

とくに私のように、「管理者だけどセキュリティは苦手…」という方にはこそ、ぜひ試してほしいです。

手間は最初だけ。あとはログが勝手に記録されるので、万が一のときにも「安心材料」になりますよ。

| イベントID | 内容 |

|---|---|

| 4720 | ユーザーアカウントの作成 |

| 4726 | ユーザーアカウントの削除 |

| 4738 | ユーザーアカウントの属性変更 |

| 5136 | ディレクトリサービスの属性変更 |

| 4662 | オブジェクトへのアクセス(詳細) |

コメント